3.6.1 シークレットの登録

ワークフロー実行の前提設定として、Vaultと連携する環境のシークレットを登録する必要があります。PlaybookがGitに登録されているため、Gitとの連携は必須です。以下にGitとの連携を例に操作方法を記載します。他に連携が必要な環境についても同様に設定してください。

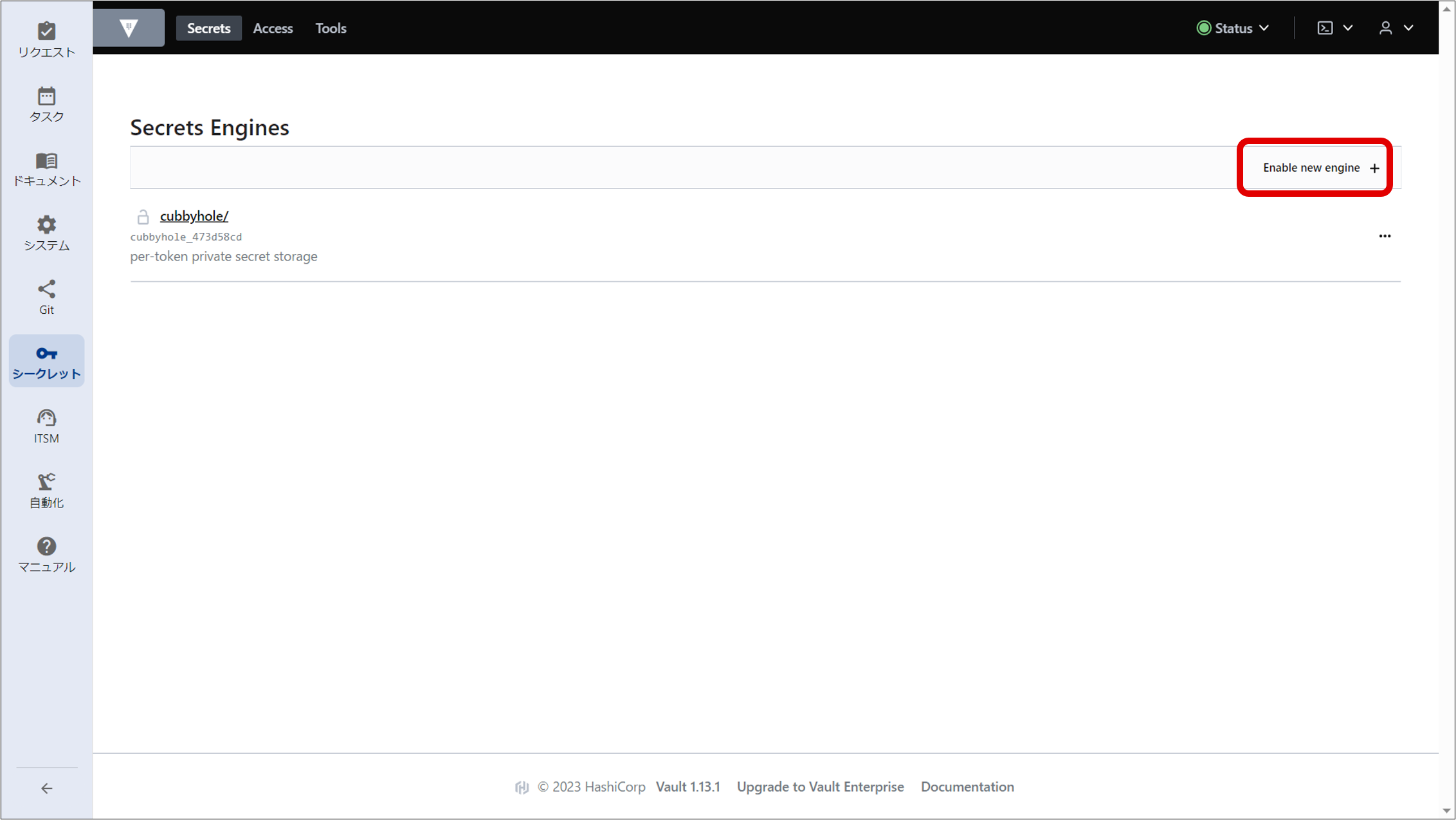

(1)Secrets Engines作成

SecretsタブのSecrets Engines画面で「Enable new engines」をクリックします。

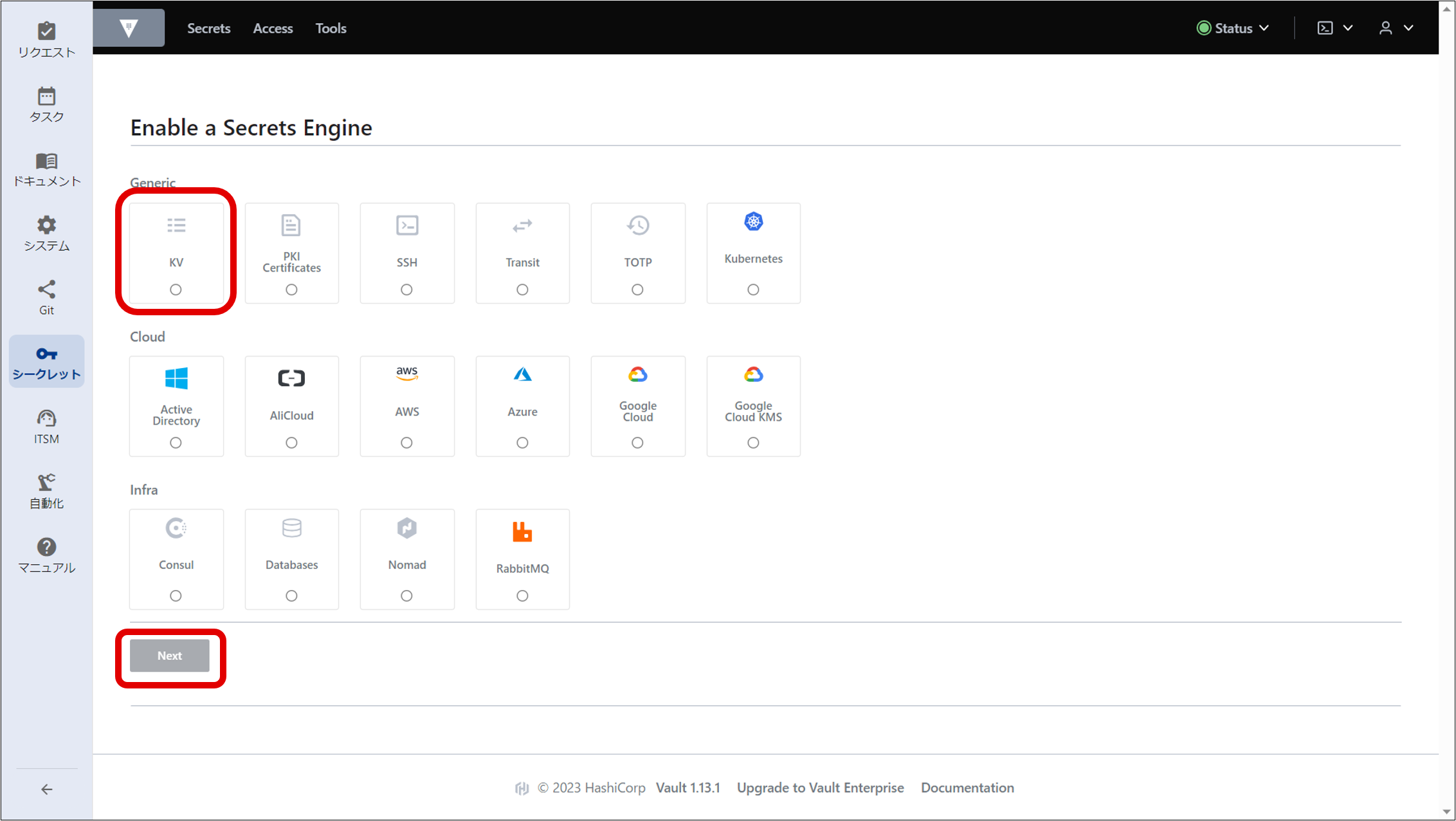

「KV」を選択し、「Next」をクリックします。

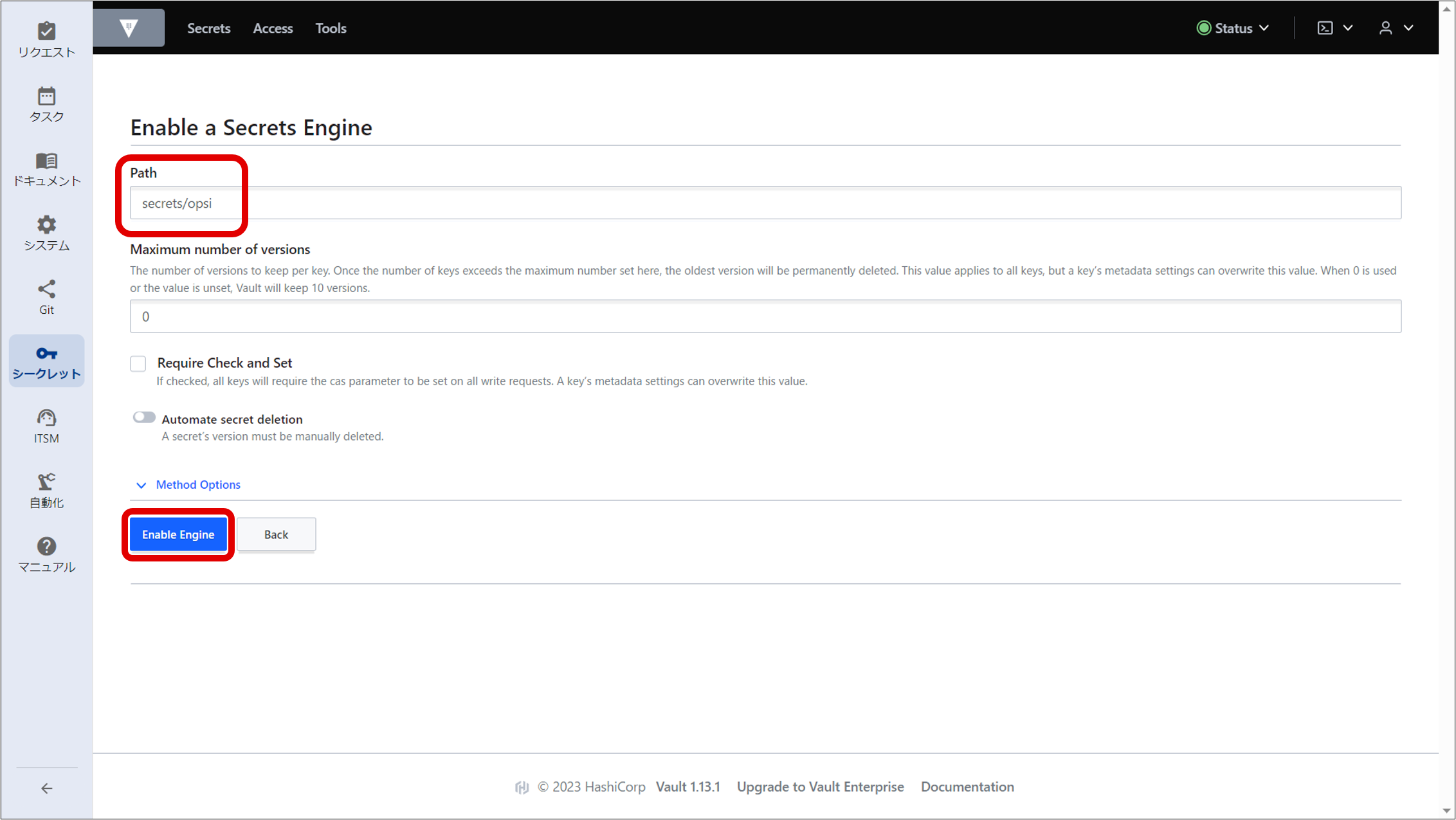

「Path」に「secrets/(任意のSecrets Engine名)」を入力し、「Enable Engine」をクリックします。このとき作成したSecrets Engine名は自動化の認証情報登録時に使用します。自動化については「認証情報の登録」を参照してください。

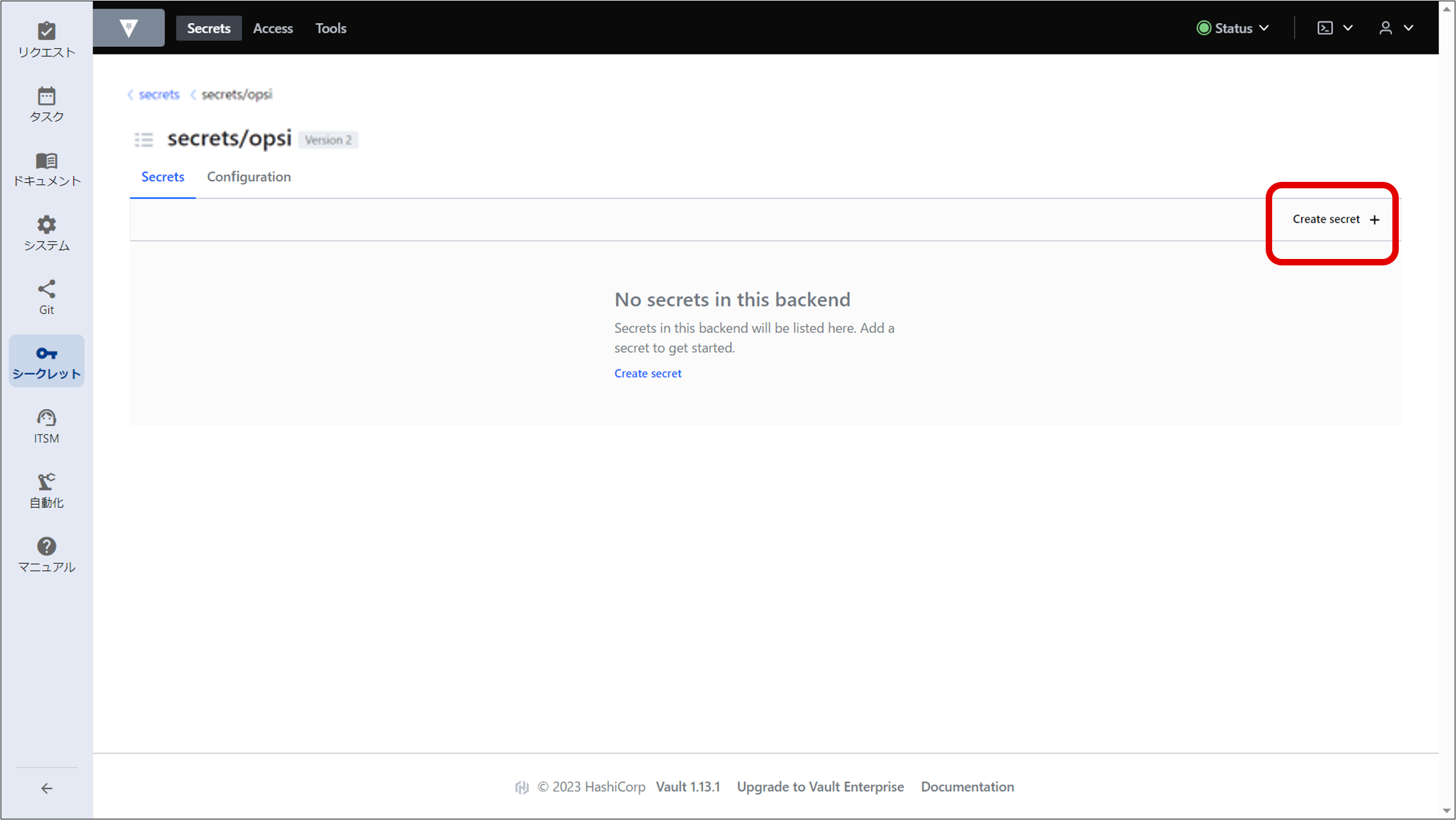

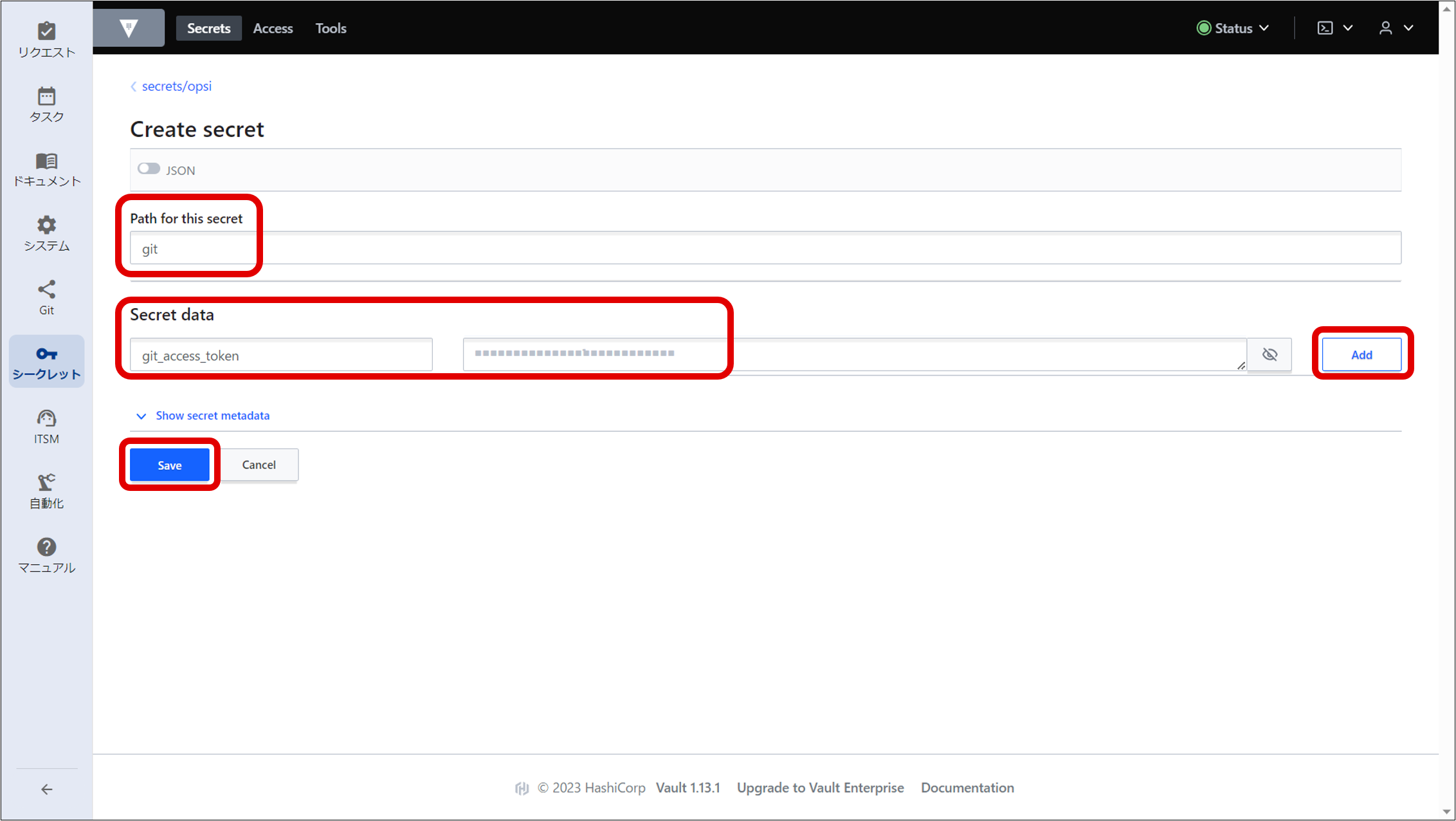

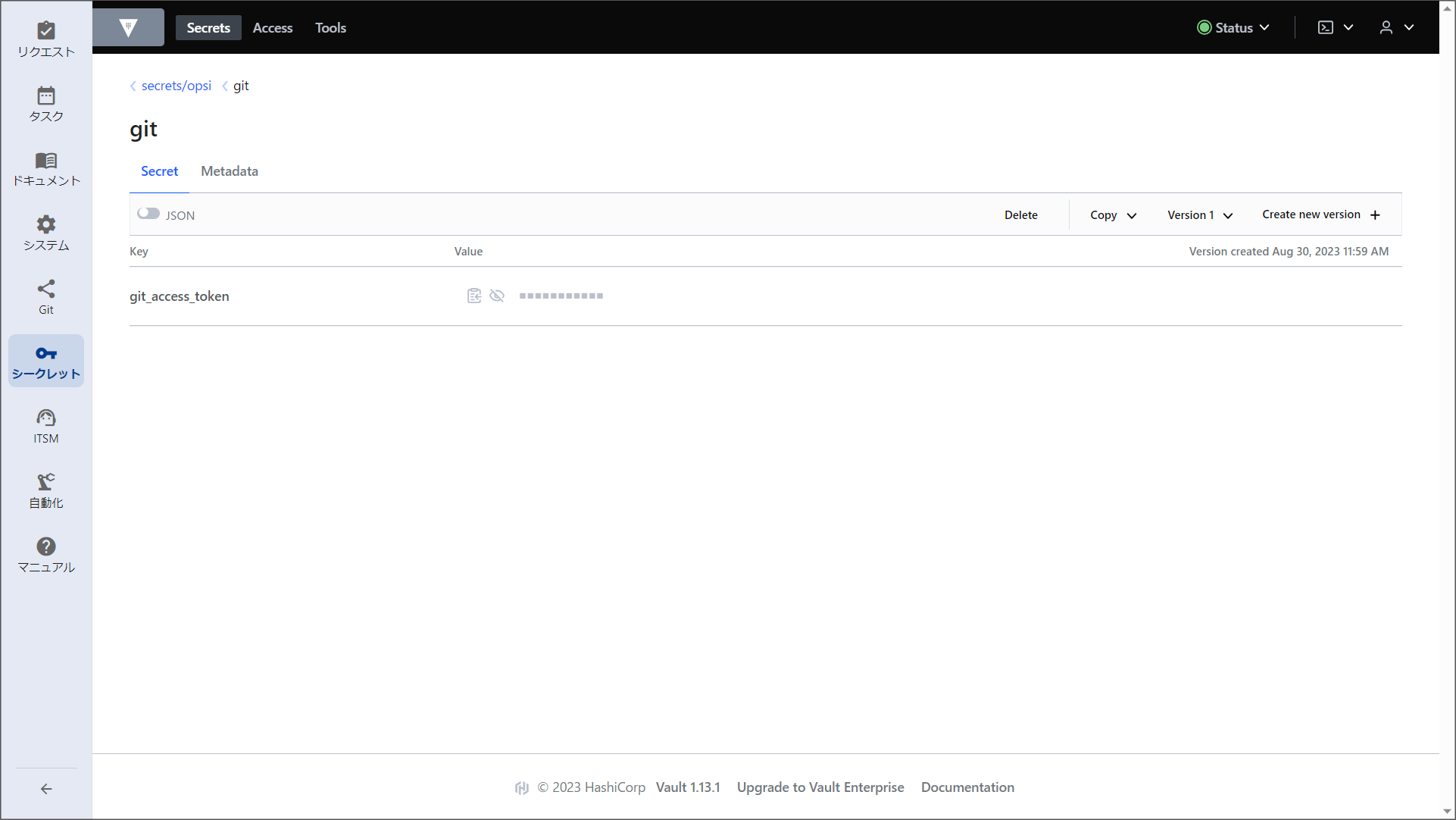

(2)Secretの作成

「Create secret」をクリックします。

「Path for this secret」に任意のパス(gitなど)を入力し、「Secret data」に任意のkey(git_access_tokenなど)、「value」にGitアクセストークンの値を入力後「Add」ボタン、「Save」ボタンをクリックします。Gitアクセストークン取得方法は「GitLabアクセストークン取得方法」を参照ください。また、このとき設定したパスおよびkey名称は自動化の認証情報の登録時に使用します。自動化については「認証情報の登録」を参照してください。

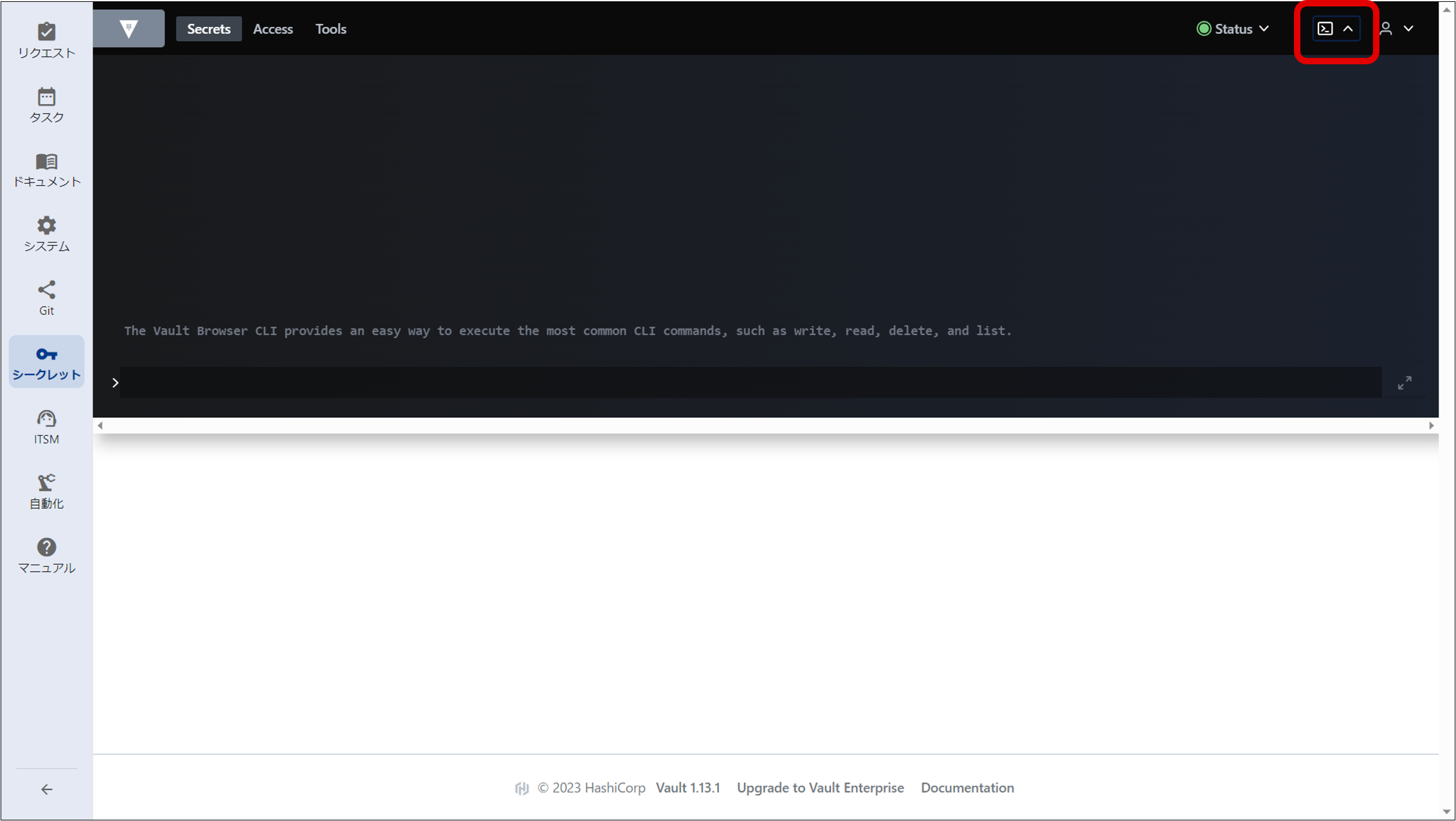

(3)AWX認証情報の取得

下図のコマンド入力画面から下記のコマンドを実行し、ロールIDとシークレットIDを取得してください。「自動化」の設定時に使用するためメモなどで記録してください。このとき取得したIDは自動化の認証情報の登録時に使用します。自動化については「認証情報の登録」を参照してください。

ロールID

vault read -field=role_id auth/approle/role/automation/role-id

シークレットID

vault write -force -field=secret_id auth/approle/role/automation/secret-id